El 15 de julio docenas de cuentas célebres con millones de seguidores empezaron a tuitear una estafa. El empresario Elon Musk, el candidato presidencial demócrata Joe Biden, el rapero Kanye West, el exboxeador Floyd Mayweather o las oficiales de Apple y Uber decían que iban a devolver por duplicado todo lo que se les ingresara en bitcoins. En Twitter había habido otros hackeos, incluso el de la cuenta de su fundador, Jack Dorsey. Pero nunca nada así de masivo. La reacción de Twitter fue drástica: durante un par de horas ninguna cuenta verificada pudo poner ningún mensaje.

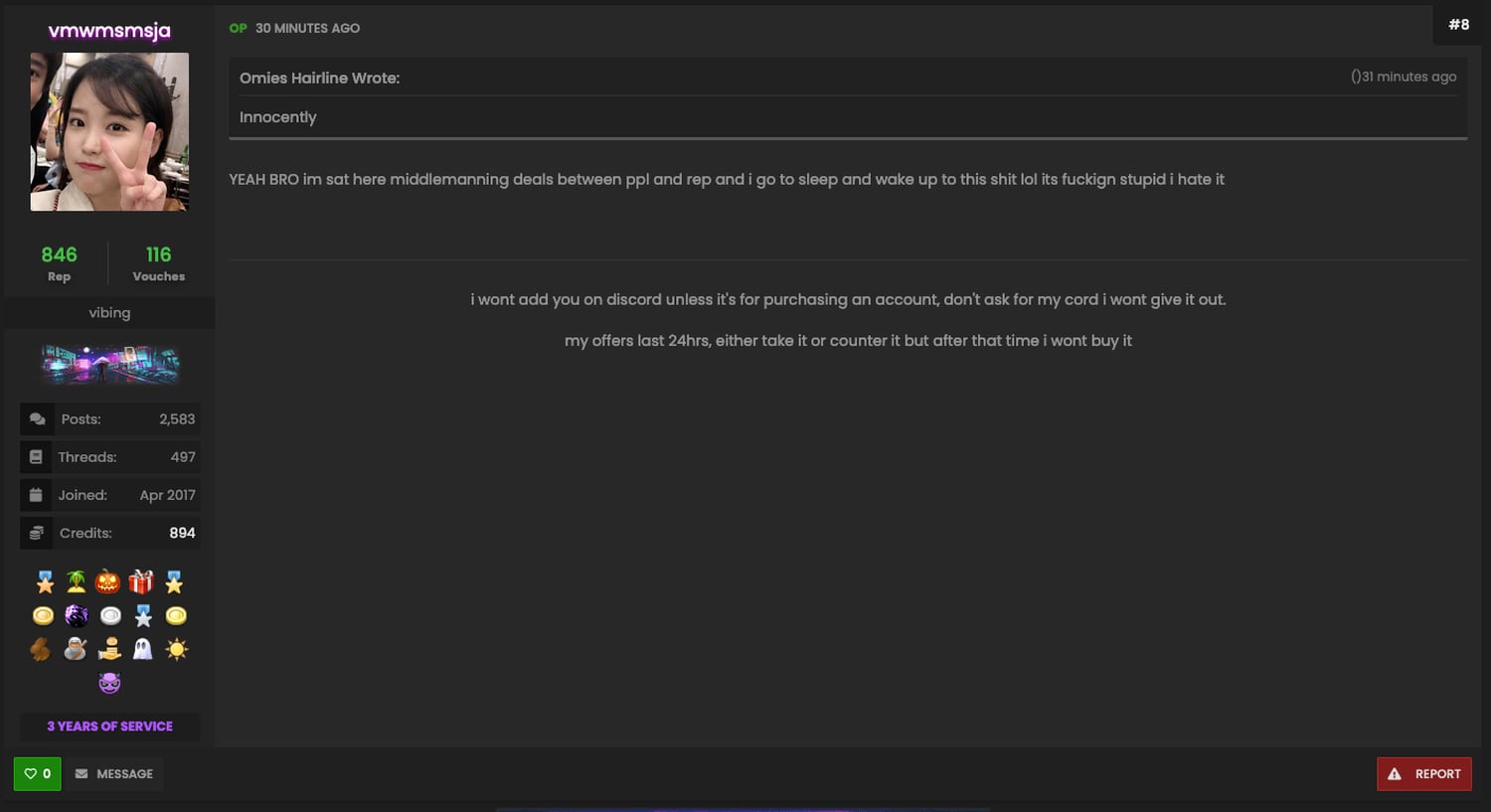

Desde aquel día ha ido apareciendo un goteo de informaciones, tanto oficiales como especulaciones de medios y expertos, que indican el origen y parte de la magnitud del problema. El detalle más importante es que, a pesar de la sensación de hundimiento que hubo en la compañía, el ataque se produjo en medio de una operación lanzada por unos veinteañeros organizados en un foro donde se comercia con todo tipo de cuentas y hackeos.

El día antes del hackeo, un tal Kirk escribió en un chat de la plataforma Discord a otro usuario: “Trabajo en Twitter, no se lo digas a nadie, en serio”. Fuera cierto o no que Kirk trabajara en Twitter, de algún modo tenía acceso a paneles internos de la compañía. Su objetivo era ofrecerse para recuperar cuentas suspendidas con su acceso a herramientas de la compañía o hacer negocio con las cuentas llamadas OG (original gangster), que son aquellas con nombres de uno o dos caracteres, lo que da mucho caché en determinados ambientes. Uno de los fundadores de Twitter usa por ejemplo @ev, que es de hecho su nombre: Evan Williams.

Al día siguiente, antes de que por la tarde los famosos empezaran a tuitear la estafa con bitcoin, la operación de los jóvenes para hacerse con las codiciadas cuentas estaba en marcha. Algunas particularmente valiosas como @L, @6 o @W cambiaron de propietario, según el especialista en ciberseguridad Brian Krebs. La cuenta @6 pertenecía al fallecido hacker Adrián Lamo, que se hizo famoso por delatar a Chelsea Manning, la exmilitar que facilitó información militar a Wikileaks y cumplió condena por ello. El padre de Lamo había dejado el control de sus cuentas en redes a un amigo del fallecido que ese día contó que alguien había intentado secuestrar la cuenta.

Desde aquel día ha ido apareciendo un goteo de informaciones, tanto oficiales como especulaciones de medios y expertos, que indican el origen y parte de la magnitud del problema. El detalle más importante es que, a pesar de la sensación de hundimiento que hubo en la compañía, el ataque se produjo en medio de una operación lanzada por unos veinteañeros organizados en un foro donde se comercia con todo tipo de cuentas y hackeos.

El día antes del hackeo, un tal Kirk escribió en un chat de la plataforma Discord a otro usuario: “Trabajo en Twitter, no se lo digas a nadie, en serio”. Fuera cierto o no que Kirk trabajara en Twitter, de algún modo tenía acceso a paneles internos de la compañía. Su objetivo era ofrecerse para recuperar cuentas suspendidas con su acceso a herramientas de la compañía o hacer negocio con las cuentas llamadas OG (original gangster), que son aquellas con nombres de uno o dos caracteres, lo que da mucho caché en determinados ambientes. Uno de los fundadores de Twitter usa por ejemplo @ev, que es de hecho su nombre: Evan Williams.

Al día siguiente, antes de que por la tarde los famosos empezaran a tuitear la estafa con bitcoin, la operación de los jóvenes para hacerse con las codiciadas cuentas estaba en marcha. Algunas particularmente valiosas como @L, @6 o @W cambiaron de propietario, según el especialista en ciberseguridad Brian Krebs. La cuenta @6 pertenecía al fallecido hacker Adrián Lamo, que se hizo famoso por delatar a Chelsea Manning, la exmilitar que facilitó información militar a Wikileaks y cumplió condena por ello. El padre de Lamo había dejado el control de sus cuentas en redes a un amigo del fallecido que ese día contó que alguien había intentado secuestrar la cuenta.

Todo este trapicheo se producía dentro de una comunidad especializada en sim swapping. El sim swapping es la técnica que permite tomar el control de un número de teléfono después de acceder a la operadora. Si el mismo atacante ha logrado la contraseña de otras cuentas, con su número puede controlarlas todas. Cuando pide cambiar contraseña, recibe un sms al número de móvil que ahora controla.

Durante estos días, Twitter ha confirmado dos cosas clave, aunque sin dar más detalles: primero, los tuits de la estafa se mandaron desde sus sistemas internos después de que los hackers se hicieran con las credenciales de uno o más de alguno de los más de 1.000 trabajadores directos o en empresas subcontratadas con acceso a ese panel de control, según Reuters. Segundo, los atacantes accedieron a 130 cuentas, tuitearon desde 45, en 36 entraron en sus mensajes directos y de ocho se descargaron todos los datos de la cuenta a través de la herramienta Your Twitter Data.Pero hay varias preguntas aún por responder. La fundamental: ¿por qué en medio de ese trapicheo de cuentas con nombre corto el usuario que controlaba el acceso a paneles internos de Twitter, aparentemente Kirk, decidió ponerse a tuitear una estafa que destapaba el montaje y ponía fin a su negocio? Una cuenta OG puede pagarse entre 3.000 y 5.000 euros. Pero un acceso permanente a Twitter para recuperar cuentas suspendidas o recuperar nombres determinados es una buena inversión. Quizá, ese acceso estaba a punto de cortarse por algún motivo desconocido. O el atacante necesitaba una inyección de dinero. Es un mundo enormemente oscuro.

La realidad es que la cuenta de bitcoin donde había recibido los pagos por el cambio de control de los nombres de uno o dos caracteres acabó obteniendo ese día alrededor de 150.000 euros extra gracias a la estafa. No solo eso: también será ahora para su comunidad de hackers la celebridad que reventó Twitter durante unas horas. La vanidad en este negocio es un factor esencial. Aunque no le saldrá gratis: el FBI tiene una investigación federal abierta.

Todos los participantes en este montaje para vender cuentas de nombre corto ahora intentan desaparecer, pero queda también por saber cuánto tiempo estuvieron dentro de Twitter y cuántas otras cuentas en realidad lograron reactivar o cambiar de manos. Gracias a mensajes obtenidos por un hackeo del foro que emplean, Oguser, el especialista en ciberseguridad Krebs ha podido ver cómo uno de ellos presumía en noviembre de 2019 de conocer a una chica en un departamento de clientes de Twitter que le hacía “trabajitos”.

Para Twitter, la pregunta sigue siendo la misma: ¿cómo no había controles para algo tan importante, para evitar que una sola persona pueda hacer estas maniobras? No está claro aún cómo el presunto empleado de Twitter cedió sus credenciales: ¿pequeño soborno, hackeo, extorsión, una mezcla de todo? ¿hubo más de un empleado implicado? 10 días después del mayor sabotaje de la historia de Twitter muchas preguntas siguen abiertas.

0 Comentarios