UNequipo de investigadores de Tencent Blade encontró una serie de vulnerabilidades de desbordamiento de búfer (conocidas como QualPwn) que se dirigen a dispositivos Android que ejecutan los SoC Snapdragon.

Según los investigadores, los atacantes pueden comprometer la vulnerabilidad CVE-2019-10538 (clasificación de gravedad "alta") para tomar el control del chip WiFi en un dispositivo que ejecuta un SoC Qualcomm afectado.

Otra vulnerabilidad CVE-2019-10540 (marcada como "crítica") permite a los atacantes comprometer el kernel de Android por aire a través de la interfaz WLAN. Sin embargo, el atacante debe estar en la misma red WiFi.

Los investigadores pudieron probar su código de explotación en Google Pixel 2 (SD835) y Pixel 3 (SD845). Por lo tanto, afirman que estos chips están entre los afectados.

Primero detectaron las vulnerabilidades a principios de este año en febrero y marzo y luego informaron tanto a Google como a Qualcomm. En junio, Qualcomm reconoció la vulnerabilidad y emitió una solución para los OEM.

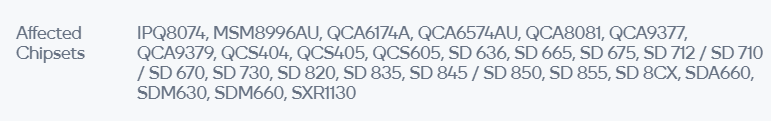

El 5 de agosto, el fabricante de chips lanzó un aviso de seguridad , donde dijo que CVE-2019-10540 afecta a los siguientes SoC.

Google lanzó el parche para Android como parte del Boletín de seguridad de Android de agosto de 2019, y la última actualización de seguridad corrige las dos lagunas para los dispositivos Pixel.

Aún así, muchos dispositivos Android afectados podrían permanecer sin parchear por ahora. O bien ha finalizado su ciclo de soporte o los fabricantes de dispositivos son en su mayoría reacios a emitir las actualizaciones de seguridad rápidamente.

Por ahora, los investigadores no han oído hablar de ningún caso en el que estos errores hayan sido explotados en la naturaleza. Como parte de la política de confidencialidad, el equipo de Tencent Blade revelará todos los detalles de las vulnerabilidades el 8 de agosto en la conferencia Black Hat 2019.

0 Comentarios