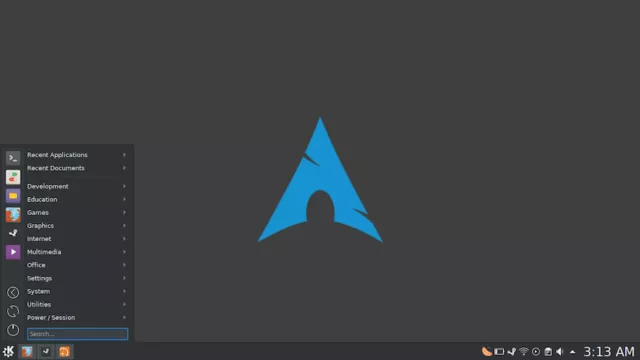

El repositorio de software Arch Linux llamado Arch User Repository (AUR) ha sido infectado por malware. Se ha informado que hasta tres paquetes de Arch Linux disponibles en el repositorio contienen malware.

El repositorio tiene paquetes enviados por el usuario, y así es como se lanzó el malware en el repositorio. Un usuario llamado "xeactor" se hizo cargo de un paquete "huérfano" que se conoce con el nombre de "acroread", que funciona como un visor de PDF y agregó un código malicioso.

Según Git commit, "Xeactor" agregó un código que descargaría un script que a su vez instalaría un software que se entromete con "systemd" y lo reconfiguraría. Esta secuencia de comandos se ejecutará cada 360 segundos.

El malware pretendía recopilar los datos del sistema infectado, incluida la fecha, la hora, el ID de la máquina, los detalles del administrador del paquete, la información de la CPU y los resultados de los comandos "uname-a" y "systemctl list-units". Los datos recopilados se publicarán en un nuevo archivo Pastebin.

Otros dos paquetes también se infectaron de manera similar. Aunque no representa una amenaza grave para las computadoras infectadas, se anticipa que "xeactor" podría lanzar otro malware ya que no se incluyó ningún mecanismo de actualización automática.

Después de descubrir el malware, los cambios realizados en los paquetes fueron revertidos, y el equipo de AUR suspendió "xeactor".

Sin embargo, este ataque de malware plantea serias dudas sobre la credibilidad de los repositorios de paquetes enviados por los usuarios. A principios de este año, el equipo de la tienda de Ubuntu también encontró un minero de criptomonedas escondido en un paquete de Ubuntu.

0 Comentarios