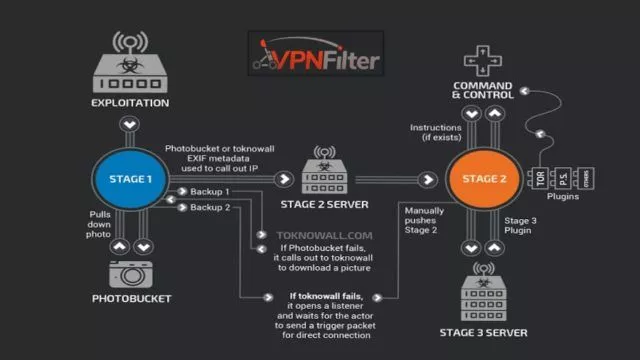

Solo esta semana, Cisco informó sobre el malware llamado VPNFilter, que se supone que apuntó a unos 500,000 enrutadores para crear una botnet masiva. Se cree que el malware, que se asemeja al malware BlackEnergy, podría tener sus raíces originarias de Rusia.

Los fabricantes de enrutadores afectados y otros dispositivos conectados a la red incluyen marcas como Linksys, MikroTik, Netgear y TP-Link.

La agencia de seguridad estadounidense FBI tomó un servidor crucial utilizado para realizar el ataque. El viernes, emitieron un anuncio de servicio público para los propietarios de enrutadores de pequeñas oficinas y oficinas domésticas (también conocido como SOHO) en los Estados Unidos.

Sin embargo, el consejo será útil para cualquier persona que tenga un enrutador, ya que el malware tiene su alcance en alrededor de 54 países. Aún no se sabe cómo se propagó el malware.¿Cómo ayuda esto?

Reiniciar el enrutador interrumpirá temporalmente el malware, explica el FBI. Entonces, cuando intente reconectarse, el FBI podría identificar los dispositivos infectados y posiblemente conectar los puntos a los atacantes.

El FBI también ha aconsejado a los propietarios de enrutadores SOHO que deshabiliten la configuración de administración remota y protejan sus dispositivos con encriptación y contraseñas seguras. Es un hábito común para muchos usuarios dejar el nombre de usuario y la contraseña predeterminados tal como están.

Si el simple hecho de reiniciar suena menos seguro para sus oídos, la opción de restablecer el dispositivo está siempre a su disposición. El proceso es diferente para diferentes dispositivos, por lo tanto, puede consultar la documentación.

0 Comentarios