El equipo de investigación de seguridad de Cisco ha desenterrado un ataque de piratería que apunta a más de 500,000 enrutadores Wi-Fi de consumo. Estos enrutadores infectados se pueden utilizar para crear un ejército de botnets masivo y lanzar un ataque cibernético de peso pesado.

El equipo de investigación de seguridad de Cisco ha desenterrado un ataque de piratería que apunta a más de 500,000 enrutadores Wi-Fi de consumo. Estos enrutadores infectados se pueden utilizar para crear un ejército de botnets masivo y lanzar un ataque cibernético de peso pesado.Según los hallazgos, este ataque parece ser un trabajo de algún actor patrocinado por el estado. El malware utilizado para infectar los dispositivos, en este caso, se ha denominado VPNFilter. Como el malware comparte muchos códigos con el malware BlackEnergy utilizado para desplegar ataques a gran escala en Ucrania, podría estar vinculado al gobierno ruso.

Vale la pena señalar que el informe de Cisco no mencionó directamente a Rusia, pero la superposición del código seguramente insinúa lo mismo. En un desarrollo relacionado, el FBI se ha apoderado de un servidor importante utilizado en el ataque. Según los agentes, el servidor, ToKnowAll.com, estaba siendo utilizado por piratas informáticos rusos para propagar un ataque de malware de segunda etapa.

Volviendo a los enrutadores actualmente infectados, los dispositivos pertenecen a las principales compañías, incluidos TP-Link, NETGEAR, Linksys y MikroTik.

El malware VPNFilter responsable del ataque es particularmente preocupante, ya que contiene código para robar las credenciales del sitio web y hacer que el enrutador infectado no se pueda utilizar. Además, tiene "el potencial de cortar el acceso a Internet para cientos de miles de víctimas en todo el mundo".

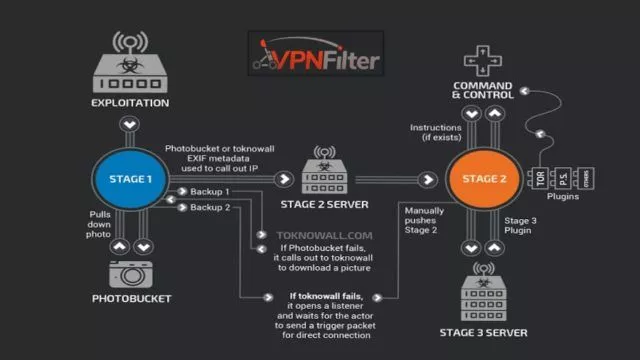

Este malware de plataforma modular multietapa persiste a través de un reinicio en su etapa inicial. En la segunda etapa, utiliza diferentes mecanismos de comando y control para encontrar el servidor de implementación de la etapa 2 de la dirección IP y continúa con el proceso de recopilación de inteligencia; también tiene una capacidad de autodestrucción. Los módulos de la etapa 3 también actúan como complementos para el malware de la etapa 2.

La causa más probable para propagar el malware podría ser la falta de una autenticación adecuada y el uso de credenciales predeterminadas en los enrutadores. Mientras Cisco se abstiene de confirmar el exploit en particular, la falta de medidas básicas de seguridad en los enrutadores domésticos y de oficina parece ser la razón.

0 Comentarios